IT UND SERVICE.

Wir sorgen dafür, dass Sie entspannt an Ihrem Erfolg arbeiten können.

Warum Sie sich mit NEWA entspannen können?

Weil wir uns um Ihre IT kümmern. Und zwar nicht erst dann, wenn sie Probleme macht.

Wir beschäftigen uns mit Ihrer IT, damit Sie den Kopf für Ihr Kerngeschäft frei haben. Mit den IT & Service-Paketen bietet NEWA Ihnen eine sichere Basis für Ihre Applikationen und Daten. Diese attraktive Kombination von zuverlässiger Hardware mit unserem bewährten Dienstleistungskonzept bedeutet für Ihr Unternehmen: Investitionssicherheit und hohe Verfügbarkeit.

Sicher

Erfahren

Verfügbar

Mit NEWA als IT-Partner optimal aufgestellt.

Egal ob Hard- oder Software, Wartung oder Betreuung, Konzept oder Support: Wir sind Ihr zuverlässiger Partner, wenn es um IT & Service geht. Mit epochenüberspannender Praxiserfahrung haben wir jede Herausforderung schon einmal gemeistert: IT-Infrastruktur im alten Rom? Von NEWA. W-Lan für Wicky und die starken Männer? Haben wir konfiguriert. Cloud-Services für den letzten Kaiser von China? Von unseren Kollegen geplant.

Im Ernst: Wir wissen, was wir tun.

Leistungen im Überblick

IT & Service: Die wichtigsten Leistungen für mittelständische Unternehmen.

Servicepakete

Serversysteme

Endgeräte

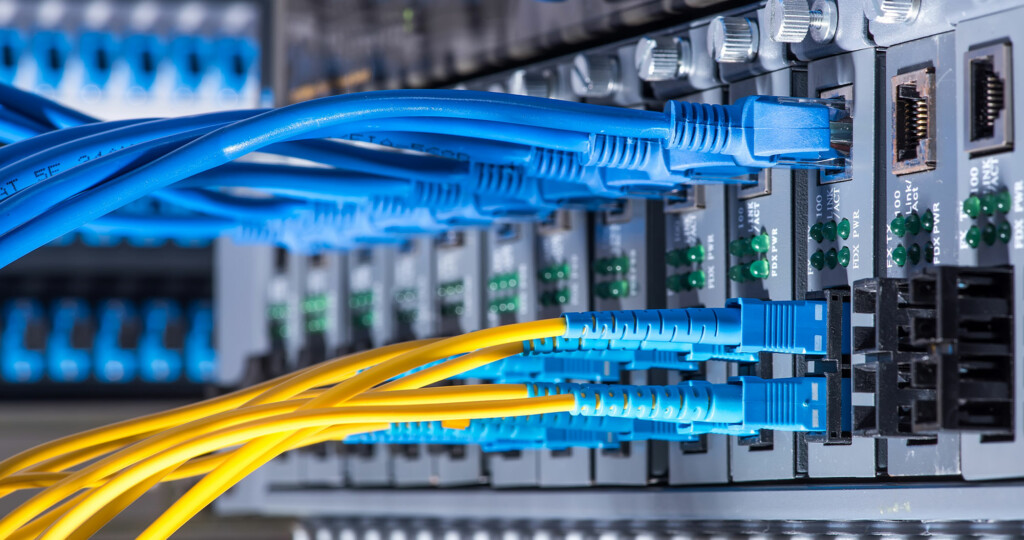

Netzwerke

Datensicherung

Security

Servicepakete

Service ist das A & O

Wir kümmern uns um Ihre IT, damit Sie sich auf Ihr Geschäft konzentrieren können. Das ist die Maxime von NEWA und danach bauen wir unser Dienstleistungsportfolio auf. Wir sind komplett darauf spezialisiert, mittelständische Unternehmen zu unterstützen. Hierfür bieten wir eine Reihe kundenspezifischer Serviceleistungen an:

- Managed IT-Services

- IT-Administration

- Unterstützung bei Installation von Drittsystemen

- Netzwerkdokumentation und Archivierung

- Sicherheit, Support und Beratung

NEWA hat sich über die Jahre mit erstklassigem IT-Service einen Namen gemacht. Profitieren auch Sie davon und lassen Sie Ihre IT unsere Sorge sein.

Serversysteme

Endgeräte

Netzwerke

Datensicherung

Security

Managed IT-Services

Eine clevere, kostengünstige Alternative zum klassischen IT-Support

Im klassischen Model von IT-Support ist es üblich, dass Sie Technikern Premium-Tarife für Probleme zahlen, denen Sie sich immer und immer wieder aufs Neue widmen. Dieses Vorgehen hat sich als teuer und ineffizient herausgestellt.

Festpreisgebundene Manged IT-Services

Unser Konzept liegt in der proaktiven Behandlung von Ausfällen und Störungen, bevor sie entstehen. Sie nutzen Ihre IT und NEWA kümmert sich um den Rest.

-

Eine einfache monatliche Gebühr

Keine Probleme. Keine Überraschungen. Nur einheitliche, vorhersehbare Kosten, die leicht ins Budget eingeplant werden können.

-

Es funktioniert einfach zuverlässig

Unser permantentes Monitoring- und Alarmsystem stellt sicher, dass rund um die Uhr alles zuverlässig läuft.

-

Proaktive Wartung, bevor Probleme entstehen

Kein Bangen mehr, dass etwas kaputt geht und kein Produktivitätsverlust, während es repariert wird. NEWA löst Angelegenheiten, bevor sie zu großen und teuren Problemen werden.

-

Schnelle und effektivere Problemlösugnen

Die Vorteile von Managed IT-Services liegen auf der Hand: Probleme werden schnellstmöglich beseitigt, langfristige Lösungen implementiert und Schwierigkeiten von vorneherein vermieden.

-

Umfassende Unterstützung für Ihren Erfolg

Unser Team aus erstklassigen Experten ist immer für Sie da. Ihr Netzwerk behandeln wir stets wie unser eigenes.

-

Schutz vor Cyber-Sicherheits-Bedrohungen

Kleine und mittlere Unternehmen sind große Ziele für Cyber-Angriffe. NEWA verwendet die neuste Technologie und Expertise, um Ihr Netzwerk sicher zu halten.

Unser Support

Wir sind immer für Sie da.

Ihre IT-Infrastruktur ist bei uns gut aufgehoben. Wir sind jetzt und in Zukunft Ihr verlässlicher Partner für Administration und Support Ihrer Systeme ebenso wie für die laufende Unterstützung Ihres Teams bei der Arbeit.

Zu unseren langfristigen Supportleistungen gehören:

Kunden mit einem Betreuungsvertrag profitieren von der Verfügbarkeitsgarantie. Dabei garantiert NEWA, dass im Bedarfsfall Ersatzteile auf Lager sind und beispielsweise im Falle eines Serverausfalls in kürzester Zeit reagiert werden kann. Des Weiteren steht Kunden mit einem Betreuungsvertrag auch während des Betriebsurlaubs eine Service-Hotline zur Verfügung. So sind Sie auf der sicheren Seite – auch wenn mal etwas schief laufen sollte.

Unser geschultes Personal – darunter IT-Experten und Administratoren mit langjähriger Praxiserfahrung – steht Ihnen und Ihren Mitarbeitern für technischen Support zur Verfügung. Über eine Fernwartungssitzung können Probleme bequem ohne Fahrzeit identifiziert und gelöst werden. Der entscheidende Vorteil für NEWA-Kunden liegt darin, dass wir all unsere Leistungsbereiche im Service nicht nur aus einer Hand, sondern Hand in Hand bieten.

Schulungen bei Ihnen vor Ort oder in unserem Schulungsraum:

Ihr Team erweitert sich um neue Mitarbeiter? Unser Fachpersonal erleichtert die Einarbeitungszeit mit einer umfassenden ERP- oder CRM-Schulung. So fällt der Einstieg im neuen Job gleich viel leichter und Sie profitieren von Mitarbeitern mit gleicher Arbeitsweise.

Bei der Realisierung und Betreuung von IT-Infrastruktur und Netzwerken setzt NEWA auf Transparenz, um so im Bedarfsfall schnell zu reagieren und den Überblick beizubehalten. NEWA pflegt bzgl. Ihrer Installation und Konfiguration eine klar strukturierte Netzwerkdokumentation. Das verkürzt Reaktionszeiten und führt zu einer schnellen Problemlösung.

NEWA erstellt auf Wunsch des Kunden Hinweise für die Handhabung von Abläufen, Prozessen oder Vorgängen. Der Vorteil für den Kunden: Nach ein paar Wochen kann der Ablauf einfach wiederholt werden.

NEWA berät und begleitet Sie bei Förderprogrammen.

NEWA ist Ihr verlässlicher Partner

bei allen Fragen rund um Ihre IT.

Informations-technik

- NEWA bietet Ihnen umfassende IT-Kompetenzen, auf die Sie sich verlassen können:

- • Serversysteme

- • Endgeräte

- • Vernetzung

- • Security

- • Backup

- • Schulungen

NEWA: Ihr IT-Partner

- NEWA bietet Ihnen professionelle und zuverlässig IT-Administration durch:

- • hohe Beratungskompetenz

- • über 30 Jahre Erfahrung

- • Kundenorientierung

- • hohe Kundenzufriedenheit

- • räumliche Nähe

- • Zertifizierungen

Administration mit Methode

- Unser professionelles IT-Administrationskonzept umfasst:

- • Managed IT-Services

- • proaktive Betreuung

- • Automatisierung

- • Vorgangsverwaltung

- • Netzwerkdokumentation

- • Inventarisierung

Lassen Sie

uns reden!

Interessiert? Wir sind offen für das, was Sie bewegt! Gerne finden wir in einem Gespräch heraus, wie wir Sie beim Erreichen Ihrer Ziele unterstützen können.

Alexander Kramer

E-Mail: A.Kramer@newa.de

Telefon: +49(0)7371/9594-55